|

Prema nezvaničnim podacima, do sredine oktobra u Beogradu je instalirano 7640 ADSL priključaka. Najviše njih, blizu 3000, instalirao je SezamPro, slede EUnet i Beotel, a zatim još 11 provajdera sa između nekoliko i nekoliko stotina prodatih priključaka. Uz najavljena proširenja može se očekivati da do kraja godine broj priključaka pređe 10,000, čime ADSL postaje IT projekat od nacionalnog značaja. U prvoj fazi je stečeno dosta iskustava koja su primenjena za širenje infrastrukture, što je zahtevalo i određene izmene...

Telekom je tokom oktobra nabavio novu opremu koja se instalira u beogradskim centralama u kojima je ponestalo ADSL portova. Pri tom je sistem prekoncipiran, pa je DSLAM oprema koja je do sada obavljala kompletnu komunikaciju, od autorizacije korisnika preko prenosa podataka do upravljanja konekcijama, „degradirana“ u neku vrstu inteligentnog switch-a, dok se za upravljanje koriste BRAS (Broadband Remote Access Server) uređaji. Tom prilikom je promenjen protokol (umesto PPP over ATM izabran je PPP over Ethernet), što zahteva podešavanje ADSL modema/rutera kod korisnika. Prema informacijama koje imamo, u dogledno vreme će većina ADSL korisnika biti prebačena na PPPoE protokol.

Pošto se tranzicija obavlja postepeno, centralu po centralu i port po port, dobro je da korisnici na vreme, dok sve funkcioniše, zapišu šta se u konfiguraciji opreme menja – uputstva za to će naći na Web stranicama svojih provajdera. Prelazak na novi protokol prepoznaće po tome što ADSL ne funkcioniše; tada treba da unesu nove parametre, restartuju modem/ruter i provere da li je komunikacija uspešno uspostavljena. Službe tehničke podrške kod provajdera očito će sledećeg meseca imati puno posla.

Virtuelna privatna mreža

O virtuelnim privatnim mrežama (VPN) smo u „PC“- ju pisali nekoliko puta (PC #36, #43, #79...) ali su one tada predstavljale nešto što se dešava „tamo daleko“ i posmatrali smo ih kao novu tehnologiju a ne tehničku realnost. Uz razvoj domaćeg broadband-a, VPN-ovi su dostupni svakome – mogu se, uz jeftinu opremu ili softver, uspešno primeniti u maloj firmi ili čak kod kuće. Zato ćemo ponoviti ono najvažnije, gledano iz praktičnog ugla.

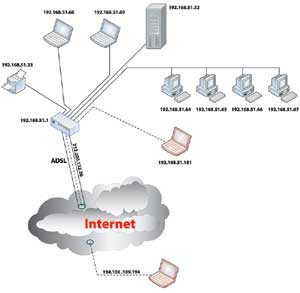

Lokalna mreža priključena na Internet obično koristi adrese iz privatnog prostora – bira se klasa između 192.168.0.* i 192.168.255.*, odnosno između 10.0.0.* i 10.255.255.*; u primerima iz PC #111 koristili smo adrese između 192.168.51.1 i 192.168.51.255. Svaki računar u lokalnoj mreži ima svoju IP adresu iz izabrane klase, što znači da u svetu trenutno može biti na stotine hiljada mrežnih uređaja čija je adresa 192.168.1.1. Da bi paketi koji putuju prema odredištu našli upravo uređaj kome su upućeni, koristi se mehanizam translacije adresa (NAT) – svaka mreža ima jedinstvenu (javnu) IP adresu koja je dodeljena jednom uređaju u toj mreži, obično ruteru. Kompletan Internet saobraćaj za mrežu usmerava se na njenu javnu IP adresu, a onda ruter saobraćaj raspoređuje po računarima oslanjajući se na njihove privatne adrese. Na taj način čak i računari koji imaju iste privatne adrese u raznim mrežama mogu komunicirati jedan sa drugim, pošto njihove mreže imaju različite javne adrese.

Mehanizam NAT-a je obezbedio da se na Internet poveže mnogo više računara nego što ima javnih adresa (čak i nekoliko stotina računara u privatnoj mreži mogu komunicirati sa svetom preko iste javne adrese) a ujedno je unapredio i sigurnost, pošto računari u lokalnoj mreži nisu „izloženi“ na Internetu – potencijalni napadač ne može da dođe do konkretnog računara jer jedini „ulaz“ u mrežu vodi preko rutera, a na njemu je podignut firewall i uvedena razna bezbednosna ograničenja. Virtuelna privatna mreža predstavlja način da se ovo obezbeđenje „opozove“, naravno na kontrolisan način, i tako u lokalnu mrežu uključi računar koji fizički nije u njoj.

Udaljeni korisnik

| Slika 1

(kliknite za veću sliku) |

Najjednostavniji primer primene VPN-a prikazan je na slici 1. Vidimo lokalnu mrežu firme koja koristi privatne adrese iz klase 192.168.51.*, povezanu na Internet preko rutera čija je javna adresa 212.200.132.20. Takođe vidimo računar koji se nalazi na nekoj udaljenoj lokaciji i povezan je na Internet sopstvenom (ADSL ili dial-up vezom); njegova (javna i za sada jedina) IP adresa je 194.106.189.194. Taj korisnik (tzv. teleworker) je, recimo, službenik firme koji želi da radi od kuće ili se nalazi na putu pa mu je potreban pristup podacima koji su smešteni na firminom serveru.

Trebalo bi obezbediti da teleworker, osim javne IP adrese, dobije i privatnu adresu iz firmine mreže, recimo 192.168.51.181. Pri tom ne postoji direktna veza između teleworker-a i lokalne mreže njegove firme – sva komunikacija se obavlja preko Interneta, ali teleworker kompletnu komunikaciju sa adresama 192.168.51.* upućuje na ruter 212.200.132.20, odakle se paketi raspoređuje po lokalnoj mreži. To znači da će udaljeni korisnik pristupati svim serverima i stanicama u mreži kao da se nalazi u svojoj kancelariji, „iza“ rutera – kažemo da je između njega i mreže uspostavljen IP tunel.

U nekim slučajevima veza se konfiguriše tako da korisnik sav svoj saobraćaj upućuje firminom ruteru, što bi značilo da će čak i Web stranama van firme pristupati preko firminog linka (ima smisla ako službenik neke američke firme sedi u Beogradu, a treba da pristupi servisu koji je javan, ali dostupan samo sa američkih IP adresa). U većini praktičnih slučajeva saobraćaj za adrese van klase 192.168.51.* upućuje se preko teleworker-ovog provajdera.

VPN predstavlja opasnost po više osnova. Pre svega, računari u firmi su zaštićeni od direktnih napada sa Interneta firewall-om a verovatno postoje i antivirusne zaštite na korporativnom nivou, koje generalno smatraju da će napadi doći „spolja“. Sada kroz tunel u mrežu ulazi udaljeni računar, koji je izložen na Internetu (javna adresa 194.106.189.194) i koji može biti napadnut i zaražen na razne načine, a opet je ruter instruisan da sav saobraćaj sa tog računara propušta u mrežu. Dalje, postoji opasnost da se neki nepozvan računar spolja uključi u mrežu i tako pristupi poverljivim informacijama na serverima; doduše, moraće da „pobedi“ i bezbednosne mehanizme samih servera i njihovih baza podataka, ali je „preskakanjem“ firewall-a napravio veliki korak u (za firmu) opasnom pravcu. Najzad, čak i ako niko ne pokušava upad u mrežu, prisluškivanjem komunikacije koja putuje Internetom (samim tim prelazi preko puno raznih sistema) mogu se saznati brojevi računa, lozinke i osetljivi podaci vezani za poslovanje firme.

Zbog svih tih problema sigurnost komunikacije u VPN-u predstavlja važnu temu za razmišljanje. Komunikacija treba da bude šifrovana sigurnim algoritmom, na ulazu u mrežu se mora zahtevati odgovarajuća autorizacija, a u samoj mreži treba pooštriti interne zaštite kako bi se zaustavio eventualni virus ili trojanac koji stiže sa udaljenog računara. Često se računarima koji pristupaju preko VPN-a dodeljuju IP brojevi iz posebne grupe, a onda im se dopušta pristup samo nekim od servisa mreže.

Dve kao jedna

| Slika 2

(kliknite za veću sliku) |

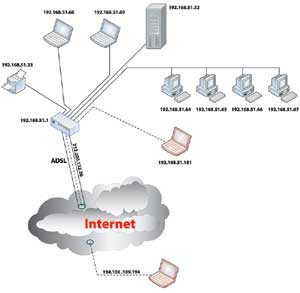

Drugi primer primene virtuelne privatne mreže prikazan je na slici 2. Firma ima filijalu koja takođe poseduje sopstvenu lokalnu mrežu povezanu na Internet. Vidimo da računari u lokalnim mrežama koriste privatne adrese, ali iz različitih klasa – 192.168.51.* u firmi i 192.168.52.* u filijali, i da svaka ima sopstvenu javnu IP adresu. Na obe lokacije instalirani su ruteri koji obezbeđuju i funkciju VPN-a.

Nakon konfigurisanja, ruteri su uspostavili tunel kroz koji se prenosi kompletna komunikacija između dve mreže. Te mreže su, dakle, ujedinjene i računari u njima mogu pristupati jedni drugima (povezivati se sa bazama podataka, štampati, mapirati i deliti diskove itd.) kao da sva oprema stoji u susednim sobama, a zapravo se fizički može nalaziti na dva kraja sveta (ili barem grada), uz komunikaciju preko Interneta. Naravno, fizička ograničenja i dalje postoje – ako prenosite podatke sa susednog računara, brzina je verovatno 100 Mbps ili veća, a ako je taj računar samo „virtuelno susedan“, komunikacija teče brzinom kojom su centrala i filijala vezane na Internet (recimo, 768 kbps), a i taj opseg dele svi korisnici lokalnih mreža. Mada o brzini pristupa treba ozbiljno razmišljati kod projektovanja pristupa bazama podataka (dobro je da se neke od često korišćenih baza keširaju u svakoj od mreža), ne sumnjamo da će komunikacija biti sve brža i da će virtuelne privatne mreže biti sve zastupljenije – one predstavljaju daleko efikasnije rešenje od zakupljivanja direktnih vodova od firme do svake od filijala.

I kod ovakvog povezivanja sigurnost predstavlja važno pitanje, mada donosi manje problema nego kod koncepta teleworker-a. Veze između mreža održavaju profesionalni ruteri koji obezbeđuju odgovarajuću autorizaciju i enkripciju, pa je mreža zaštićena od virusa i napada spolja – jedan udaljeni računar predstavlja znatno veću opasnost od čitave udaljene mreže, naravno pod pretpostavkom da se ona korektno održava. VPN ne treba „tek tako“ podići i ostaviti u aktivnom stanju „za slučaj da zatreba“, pošto ste time otvorili vrata za upade iz sveta. Aktivirajte ovaj mehanizam samo ako vam je zaista potreban, pažljivo osmislite zaštitu i povremeno proveravajte ko spolja pristupa mreži i šta radi, kako biste na vreme otkrili eventualne bezbednosne pretnje. Više o konfigurisanju opreme i softvera za VPN pristup pročitaćete u sledećem broju „PC“- ja.

|